Seguridad Informática

La seguridad informática consiste en la detección y control de riesgos. Se ocupa de que la información manejada por una computadora o red no sea dañada o alterada, que esté disponible y en condiciones de ser procesada en cualquier momento y se mantenga confidencial si así se lo requiere.

La información debe ser considerada como un bien, esta condición puede ser pública o privada. La fragilidad dada por el medio que la sustenta, los problemas técnicos que presenta dicho medio y por su exposición al alcance de personas que quieran dañarla.

Características de la Información:

La integridad hace que el contenido permanezca invariable a menos que sea modificado por una persona autorizada.

La operatividad es la capacidad de estar siempre disponible para ser procesada. Requiere que esté correctamente almacenada, en los formatos preestablecidos y que el hardware que la contiene funcione normalmente.

La confidencialidad en la información debe ser conocida solo por personas autorizadas. Una falla de confidencialidad y la información puede retornar inútil u obsoleta.

Proteger la seguridad informática, elementos:

* Personas: Se refiere tanto a las que actúan con el entorno e interactúan con PCS como las que no.

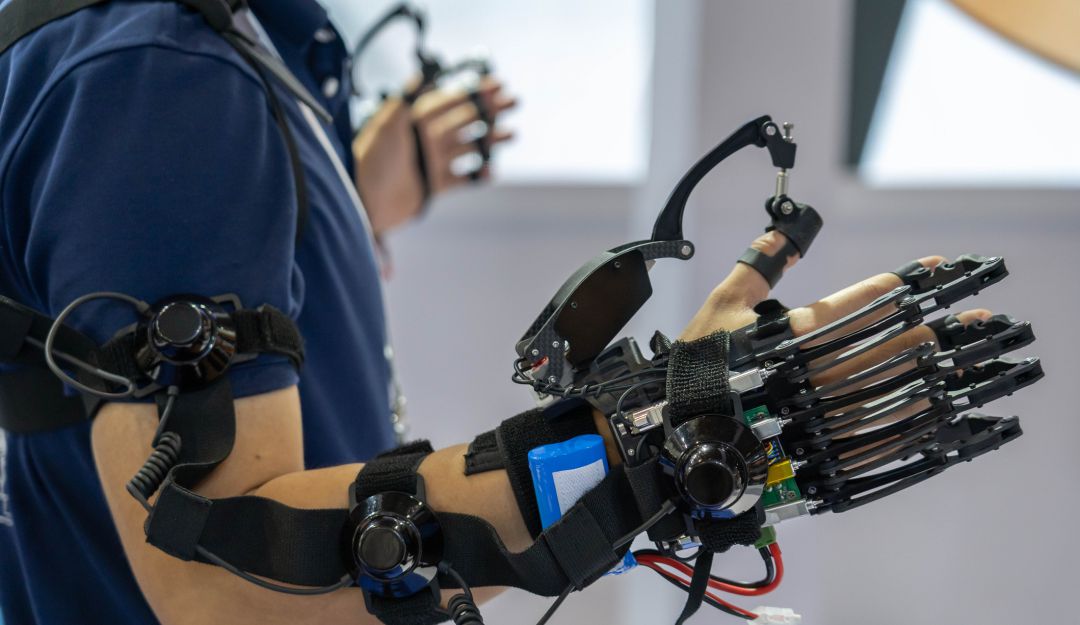

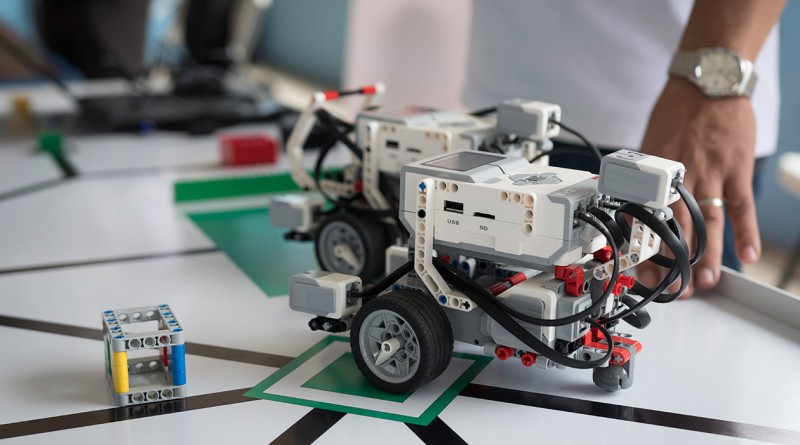

* Computadoras: Todo el software, el hardware, la información que almacenan y procesan, sistemas de cableado y todos los dispositivos conectados a ella.

* Papeles: Generados por PCS o no, si son de áreas críticas deben ser confidenciales.

* El almacenamiento digital es todo medio que contenga información importante se debe resguardar y mantener fuera de personas no autorizadas.

* El entorno alude al medio físico donde interactúan los elementos mencionados.

Riesgos de un sistema informático

En la seguridad informática lo fundamental es identificar factores de riesgo.

Los riesgos para un sistema informático son aquellos que ponen en peligro la integridad, la operatividad y la privacidad de la información.

Plan de contingencia

Un plan de contingencia de seguridad informática consiste en los pasos que se deben seguir cuando un sistema entre en una situación de contingencia para recuperar su capacidad funcional. Los procedimientos del plan apuntan a recuperar funcionalidad del sistema y constan de reemplazos alternativos de parte del sistema.

Saludos informáticos!

En tiempos de pandemia #QuedateEnCasa

© Todos los derechos reservados según Ley 11.723