Siendo el día después del primer posteo, (martes 24/03/2020)

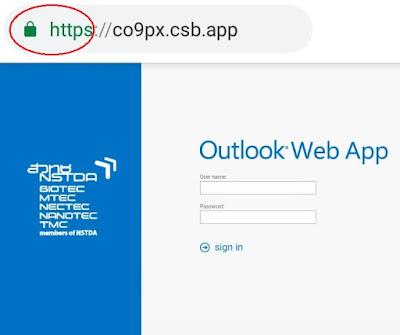

Hoy 26/03/2020 continúan los ataques y desde otra procedencia, otro email.

Hago un llamado a las autoridades y responsables de empresas telefónicas, servicios de Internet, e informática en general, para que investiguen estas estafas informáticas en que los usuarios se ven enredados, resultando ser víctimas de estas manipulaciones virtuales en tiempos de pandemia, en Argentina.

Reitero mi pedido URGENTE a las autoridades

@Microsoft @chemaalonso @ElevenPaths @Chema.Alonso.Maligno@Outlook @cablevisionfibertel @PersonalAr @ClaroArgentina @Telefonica TelecomContacto y otros destacados especialistas en sistemas informáticos que defiendan y/o alerten a los usuarios como una acción solidaria en tiempos de cuarentena.

Saludos Informáticos!

En tiempos de pandemia #QuedateEnCasa

En tiempos de pandemia #QuedateEnCasa

© Todos los derechos reservados según Ley 11.723

/arc-anglerfish-arc2-prod-infobae.s3.amazonaws.com/public/67QDC2LP6JE4NJ7QAFY2RBN5UM.jpg)